Патч, що закриває вразливість Meltdown (більш докладніше за посиланням) привів до більш критичною вразливості систем Windows 7X64 і Windows 2008R2. До неї схильні системи, оновлені патчами 2018-01 або 2018-02. До вразливості не схильні системи, що не пропатченні з грудня 2017 року, або якщо на них встановлено кумулятивний патч 2018-03.

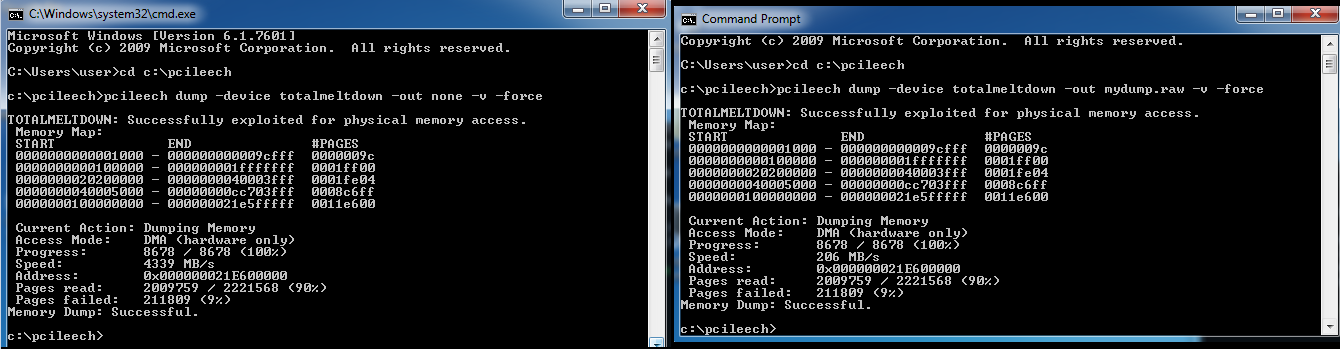

Патч Meltdown від Microsoft відкрив ще більший пролом в безпеці в Windows 7/2008, дозволяючи будь-якому призначеному для користувача додатку читати зміст ядра операційної системи та навіть записувати дані в пам'ять ядра.

Біт прав користувача/ядра був встановлений на користувача в PML4 (карті сторінок четвертого рівня). Це зробило таблиці сторінок доступними для коду для режиму користувача у кожному процесі. В штатному режимі таблиці сторінок повинні бути доступні тільки самому ядру.

PML4 є базою 4-рівневої ієрархії таблиць сторінок в пам'яті, використовується модулем управління пам'яттю процесора (MMU) для перетворення віртуальних адрес процесу в адреси фізичної пам'яті в ОЗУ.

Ця проблема торкнулася тільки 64-розрядних версії Windows 7 і Windows Server 2008 R2. Microsoft виправила помилку, перевизначивши біт дозволу PML4 назад в початкове значення в патчі 2018-3.

З більш детальною версією статті ви можете ознайомиться з першоджерела.