Враховуючи запобіжні заходи, які прийняті в нашій державі щодо запобігання поширенню COVID-19, актуальним є питання віддаленого використання пристроїв з Windows, Android або iOS. Це дуже важливо при перебудові роботи в бізнесі (керівників та співробітників) і в організації навчального процесу в навчальних закладах ( викладачів та студентів). Для віддаленої роботи будь-якому працівнику потрібні: комп’ютер (ноутбук), підключення до Інтернету ( додатки для чату та конференцій, робочий простір, телефон - у разі необхідності), а також самомотивація, дисципліна та суворий режим інтенсивної роботи. Знання та практичні рекомендації по віддаленному використанню комп’ютерних пристроїв можуть бути корисними також іншим користувачам (батькам студентів, їх друзям і спеціалістам).

Кафедра «Управління інформаційною та кібернетичною безпекою» (УІКБ) пропонує отримати достатні знання та практичні рекомендації з питання - як використовувати віддалений робочий стіл на персональному комп’ютері (з Windows 10) або на пристрої з Windows, Android або iOS, щоб працювати дистанційно чтобы работать дистанционно викладачеві зі студентами, не перебуваючи на своїх основних робочих місцях.

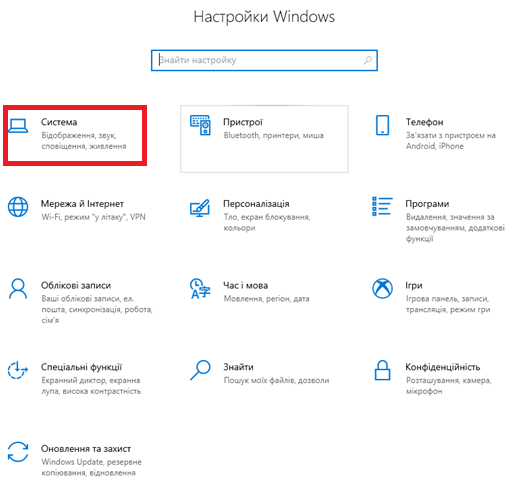

Для цього потрібно:

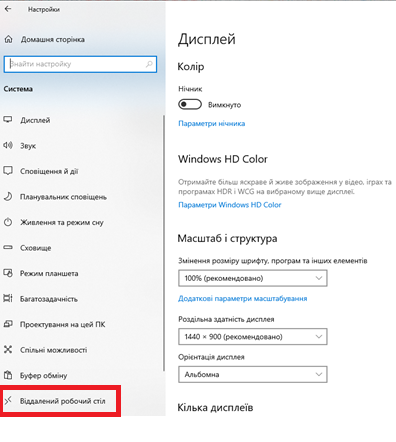

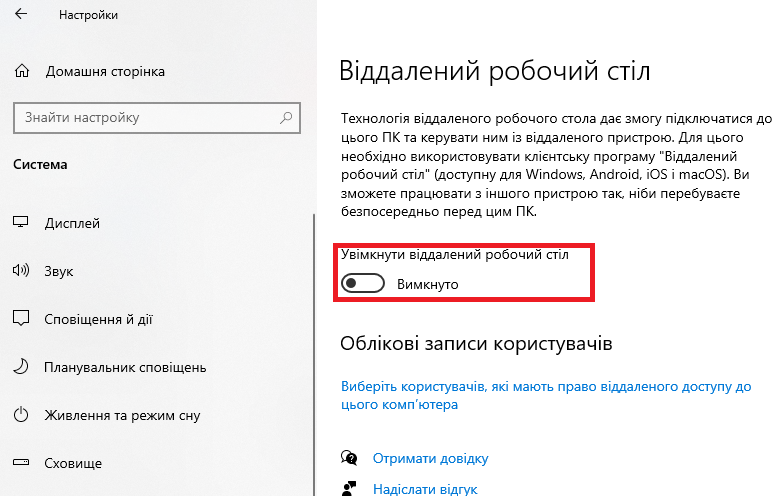

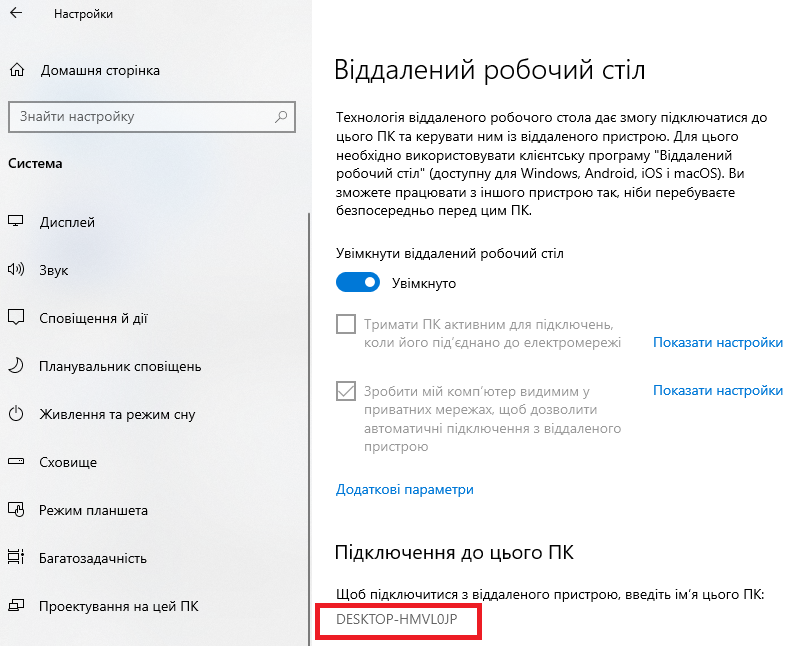

1. Налаштувати персональний комп’ютер (ноутбук), до якого потрібно підключитися, щоб він дозволив віддалене підключення.

Запам’ятайте ім’я цього комп’ютера, яке вказане в розділі Підключення до цього ПК. Воно знадобиться пізніше.

2. Використовуйте функцію «Віддалений робочий стіл», щоб підключитися до комп’ютера, який настроїли.

Розглянутий підхід дозволяє віддалено підключатися до усіх пристроїв які знаходяться в одній мережі.

Тому вкрай важливо при цьому забезпечити настройку домашніх роутерів та інших пристроїв (власні смартфони, ноутбуки, інтернет речі і smart пристрої) і донести співробітникам ще одне розуміння відповідального ставлення до дотримання правил кібербезпеки.

Під час роботи віддалено важливо бути підготовленим до можливих ризиків кібербезпеки. Як створити безпечні умови роботи та забезпечити захист віддаленого доступу?

При цьому слід враховувати вимоги до забезпечення кібербезпеки в кожному рішенні та не ігнорувати ними.

Практичні рекомендації

Якщо потрібно підключитися до інших пристроїв з різних локальних мереж то можна використовувати можливості VPN-рішень, або інші програмні рішення, наприклад TeamViewer.

Довідка

TeamViewer – одна з найпопулярніших програм для створення з’єднання і роботи з віддаленим доступом до комп’ютера.Також програма доступна на операційних системах Android, IOS, MacOS, Windows і інших. Є можливість забезпечити доступ до комп’ютера навіть зі свого телефону.

Переваги TeamViewer:

Ammy admin - програма дозволяє отримати доступ до функції віддаленого управління іншим ПК. Функціонал дуже схожий з Team Viewer.Доступні режими роботи включають в себе можливість перегляду та віддаленого управління іншим персональним комп’ютером або ноутбуком користувача.

Використання програми можливо без її установки на двох пристроях. Досить відкрити на комп’ютерах портативну версію.

Утиліта не призначена для використання в комерційних організаціях і на підприємствах.

Manager Lite

Дана утиліта відрізняється зручним інтерфейсом і великим набором опцій. Додаток має дві частини: для окремої установки на стороні сервера і клієнта.

На відміну від попередніх утиліт, використовувати LiteManager буде доцільніше більш просунутим користувачам, яким потрібно організувати регулярний доступ до віддаленого комп’ютера.

Також, на відміну від TeamViewer і Ammy admin унікальний ідентифікатор для серверного ПК присвоюється лише один раз (при першому запуску). В подальшому він не змінюється. Це дозволить швидко його запам’ятати і в подальшому не мати проблем з його введенням на клієнтській стороні.

У додатку представлена велика кількість режимів для з’єднання двох ПК, а саме:

Також у програмі доступні функція запису екрану в режимі реального часу, опції інвентаризації та встановлення програм на клієнтському ПК за допомогою сервера.

RAdmin

Дане ПЗ – це одна з перших програм, розробники якої змогли організувати безперебійний віддалений доступ до ПК з допомогою інтернету.

Головна перевага утиліти – організація безпеки в мережі і захист від несанкціонованого копіювання даних з боку зловмисника.

Всі канали передачі захищені криптографічними алгоритмами.

*****