Шановні студенти та колеги!

Запрошуємо вас взяти участь у Всеукраїнській науково-практичній конференції «Цифрова трансформація кібербезпеки», що відбудеться 27 квітня 2023 року на кафедрі Інформаційної та кібернетичної безпеки Навчально-наукового інституту захисту інформації. Учасники матимуть змогу долучитися до конференції та опублікувати свої матеріали безкоштовно.

Форма участі у конференції: дистанційна.

Робочі мови конференції: українська, англійська.

Матеріали можна надсилати до 18:00 10 квітня 2023 року.

Просимо звернути вашу увагу, що наслані матеріали не редагуються. Автор особисто несе відповідальність за науковий зміст та оформлення.

Наслані матеріали не редагуються. АВТОР НЕСЕ ВІДПОВІДАЛЬНІСТЬ ЗА НАУКОВИЙ ЗМІСТ ТА ОФОРМЛЕННЯ.

Шулімова Дар’я Денисівна

студентка групи БСДМ-51, ННІЗІ ДУТ, Київ, Україна

ОСНОВНІ РИЗИКИ ДЛЯ БЕЗПЕКИ МОБІЛЬНИХ ПРИСТРОЇВ В КОРПОРАТИВНІЙ ІНФОРМАЦІЙНІЙ СИСТЕМІ

Смартфони все частіше використовуються для роботи. За їх допомогою користувачі передають бізнес-інформацію через незахищені канали зв'язку. Все більше співробітників переглядають декілька поштових скриньок (організації та власних) з одного слабозахищеного мобільного пристрою. У зв'язку з цим все більше кіберзлочинців переходять на онлайн-шахрайство, включаючи вимагання та шантаж. Отримавши навіть віддалений (а не прямий, за допомогою крадіжки) доступ до мобільного пристрою, зловмисник зможе дізнатися не тільки особисті, а й банківські або корпоративні доступи. Крім цього, існують інші загрози для мобільних пристроїв, здатні відкрити хакерам доступ до смартфону.

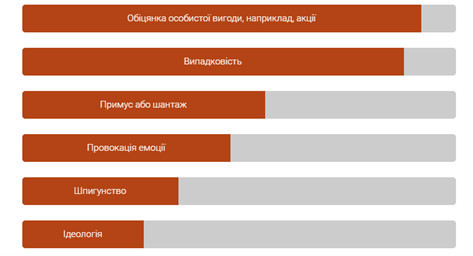

Для атак зловмисники використовують фішинг та методи соціальної інженерії, які змушують співробітників натискати на заражені посилання. Їх надсилають електронною поштою або у повідомленнях месенджерів.

Рис.1 – Цілі, за якими зловмисники здійснюють атаки

Перелік посилань: