В одній з доповідей «Очної ставки» NeoQUEST-2017 розглядався широкий клас embedded-пристроїв- IP-камери, і обговорювалися загальні підходи до аналізу програмно-апаратних засобів. У даній статті ми більш детально зупинимося на дослідженні камери Hikvision DS-2CD2432F-IW, її прошивки і механізмів захисту від втручання та модифікації, які використовуються виробником. Оскільки даний вид обладнання масово використовується в нашому інституті, нам здалося важливим акцентувати на цьому увагу.

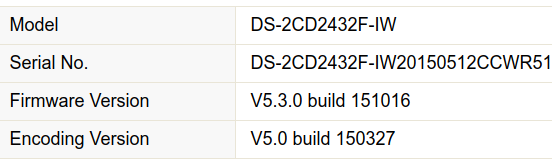

Спочатку заходимо на web-інтерфейс і вивчаємо функціонал: дізнаємося версію ПО, активуємо мережеві служби (SSH, SNTP, FTP, ...). Камера нам дісталася з досить старої прошивкою 5.3.0.

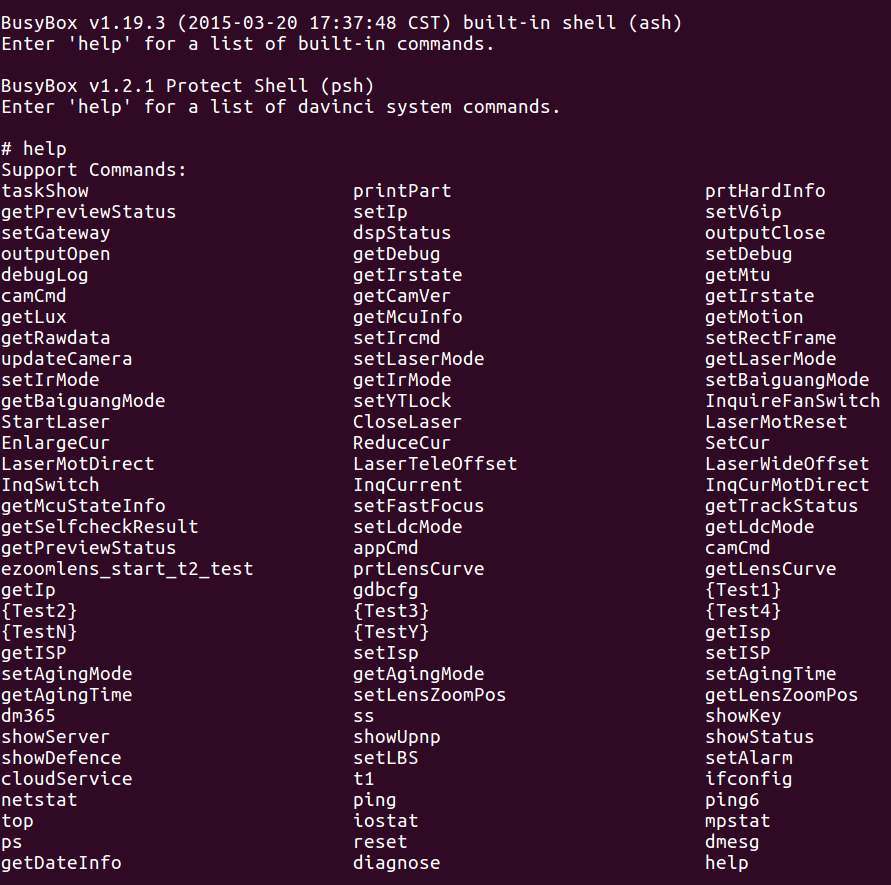

Підключаємося по SSH до пристрою і бачимо CLI c певним набором команд, за допомогою яких можна дізнатися про поточні налаштування камери, задати свої і дізнатися набагато більше інформації про пристрій, ніж через web-інтерфейс.

Трохи шукаємо і знаходимо, як «провалитися» ще глибше, а саме в root-shell, де доступні команди, «порізані» в CLI, і файлову систему!

Вже сам доступ до root-shell дозволить нам отримати списки відритих портів і процесів, витягти виконувальні файли з файлової системи для вивчення і запустити свої власні файли. Імпортувати / експортувати ті та інші можна за допомогою SD-карти.

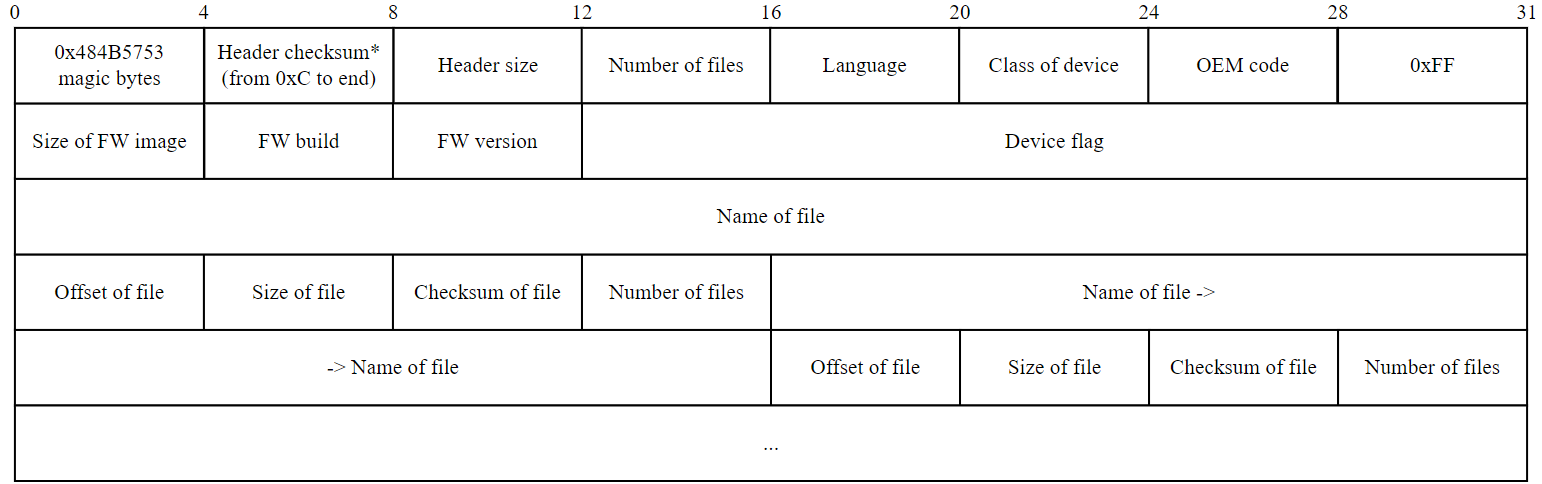

Приклад розпакованого заголовку прошивки

Висновки

Більшість embedded-пристроїв виробляються в Китаї, і виробники намагаються заощадити на роботі програмістів та на самих пристроях, внаслідок чого вони мають вкрай обмежені обчислювальні ресурси. Як наслідок - слабо реалізовані механізми безпеки для запобігання модифікації оригінального ПО (або взагалі повна їх відсутність). Більш того, виробник самостійно може закладати бекдори.

Відсутність автоматичного оновлення більшості пристроїв повністю підриває їх безпеку - звичайна людина не стежить за новинами в сфері інформаційної безпеки, поки це не торкнеться її особисто або поки про це не заговорять усі підряд. Пристрої можуть не оновлюватися роками. Внаслідок цього зловмисники експлуатують доступну лазівку в своїх особистих інтересах, починаючи від банальної стеження за «жертвою» і закінчуючи створенням ботнетів.

Більш повну версію статті читайте за посиланням.