Для підготовки висококваліфікованих фахівців на кафедрі управління інформаційною та кібернетичною безпекою (УІКБ) впроваджено в навчальний процес інноваційний зміст навчання. Для цього відповідно до вимог компаній-партнерів кафедри підготовка студентів проводиться теоретично і практично. Саме такий підхід дозволяє оволодіти знаннями і навичками з оволодіння сучасними методами і засобами управління забезпеченням інформаційної безпеки від сучасних видів загроз комп'ютерним системам.

Зі студентами кафедри УІКБ відбулася онлайн-зустріч, в ході якої були розглянуті найбільш поширені Інтернет-загрози за 4 квартал минулого року, представлені в рейтингу компанії ESET.

Зі студентами кафедри УІКБ відбулася онлайн-зустріч, в ході якої були розглянуті найбільш поширені Інтернет-загрози за 4 квартал минулого року, представлені в рейтингу компанії ESET.

Було також відзначено, що Україна знаходиться в лідерах за кількістю шкідливих програм для Android.

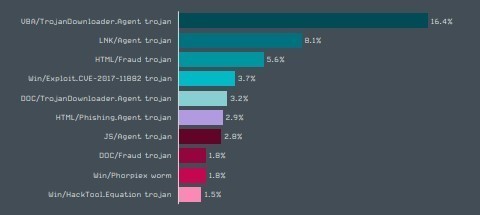

Серед найбільш значущих загроз були відзначені завантажувачі, серед яких найпоширенішим стало сімейство шкідливих програм VBA/TrojanDownloader.Agent, пов'язане з Emotet.

Emotet - це один з найбільш активних в даний час троянів, який поширюється з поштовим спамом, через шкідливі документи Word. Такі листи можуть маскуватися під інвойси, накладні, попередження про безпеку облікового запису, запрошення на вечірку і навіть під інформацію про поширення коронавірусу.

Проникнувши в систему жертви, Emotet використовує заражену машину для подальшої розсилки спаму, а також встановлює на пристрій додаткове шкідливе програмне забезпечення. Найчастіше це Trickbot (який краде облікові дані, cookie, історію браузера, ключі SSH і так далі), а також шифрувальник Ryuk.

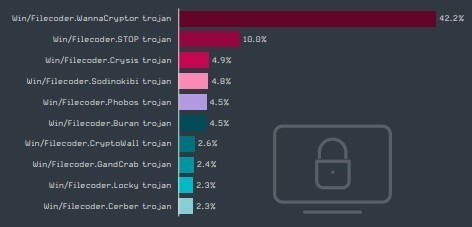

Серед загроз також варто відзначити програми-вимагачі, більшість з яких поширюються через електронну пошту. В цілому збільшилася кількість цілеспрямованих атак з використанням техніки, яка передбачає викрадення даних жертви з метою шантажу. Очікується, що в 2021 році зловмисники будуть збільшувати суми викупу, а також стануть використовувати більш агресивні методи для тиску на своїх жертв і нові техніки.

Серед загроз також варто відзначити програми-вимагачі, більшість з яких поширюються через електронну пошту. В цілому збільшилася кількість цілеспрямованих атак з використанням техніки, яка передбачає викрадення даних жертви з метою шантажу. Очікується, що в 2021 році зловмисники будуть збільшувати суми викупу, а також стануть використовувати більш агресивні методи для тиску на своїх жертв і нові техніки.

У зв'язку з необхідністю працювати в віддаленому режимі кіберзлочинці продовжують використовувати експлойти RDP для атак програм-вимагачів, що загрожує безпеці як приватним, так і державним організаціям.

У зв'язку з необхідністю працювати в віддаленому режимі кіберзлочинці продовжують використовувати експлойти RDP для атак програм-вимагачів, що загрожує безпеці як приватним, так і державним організаціям.

В 4 кварталі 2020 року кількість спроб атак на RDP збільшилася на 40%, однак цей показник значно менше в порівнянні з ростом в період між 2 і 3 кварталами (140%). З огляду на тенденцію до посилення заходів безпеки для віддаленої роботи, в 2021 році очікується зменшення кількості атак такого типу, про що свідчать показники 4 кварталу.

Для того, щоб убезпечити себе і не стати жертвою розглянутих вище загроз, слід дотримуватися базових правил:

Онлайн-зустріч зі студентами кафедри показала необхідність і далі проводити такі заходи, які дозволять оволодіти професійними знаннями в рамках вивчення таких навчальних дисциплін кафедри, як: Аудит систем захисту інформації, Аудит інформаційної безпеки, Управління ризиками інформаційної безпеки.

Довідка

VBA / TrojanDownloader.Agent - серед шкідливих програм очолює рейтинг. Поширюється за допомогою спам-кампаній через шкідливі файли Microsoft Office - досить натиснути на прикріплений документ, отриманий поштою, при цьому запускається завантаження Emotet на комп'ютерні пристрої.

Emotet - один з найбільш активних в даний час троянів, який поширюється з поштовим спамом, через шкідливі документи Word. Такі листи можуть маскуватися під інвойси, накладні, попередження про безпеку облікового запису, запрошення на вечірку і навіть під інформацію про поширення коронавируса. Хакери уважно стежать за світовими трендами і постійно вдосконалюють свої листи-приманки. Emotet використовує заражену машину для подальшої розсилки спаму, а також встановлює на пристрій додаткові малваре. Це банкер Trickbot (який краде облікові дані, cookie, історію браузера, ключі SSH і так далі), а також шифрувальник Ryuk.

Програми-вимагачі - це шкідливе програмне забезпечення, яке блокує пристрій або шифрує його зміст, вимагаючи гроші у жертв. За певну плату оператори шкідливого коду обіцяють відновити доступ до зараженої машини або даних.

Троян - шкідливе програмне забезпечення, яке приховує справжню мету своєї діяльності за допомогою маскування. Однак, на відміну від вірусу, він не здатний самостійно копіювати або заражати файли. Щоб проникнути на пристрій жертви, загроза використовує інші засоби, такі як завантаження з диска, використання вразливостей, завантаження іншим шкідливим кодом або методи соціальної інженерії. Є найбільш поширеною категорією загроз, яка використовується для відкриття бекдор, контролю зараженого пристрою, видалення даних користувача і передачі їх зловмисникам, завантаження і запуску інших шкідливих програм в певній системі і інших цілей.

Експлойти - програма або код, який використовує недоліки в системі безпеки конкретного додатка для зараження пристрою. Експлойти часто є вихідною точкою для зараження системи вірусами. Використовуючи певну вразливість, даний інструмент надає зловмисникам необхідні дозволи для запуску шкідливих компонентів і зараження системи.

RDP (Remote Desktop Protocol) - спеціальний протокол, розроблений компанією Microsoft для віддаленого управління ОС Windows (протокол віддаленого робочого стола). Використовується для підключення по мережі з будь-якого зовнішнього пристрою, актуально для спроб атак на комп'ютерні системи при переході на віддалений режим роботи у зв'язку зі спалахом коронавірусу.

*****