Викладачі кафедри "Управління інформаційною та кібернетичною безпекою" (УІКБ) Навчально-наукового інституту захисту інформації Державного університету телекомунікацій постійно вивчають питання, які пов'язані із забезпеченням безпеки процесів в діяльності організацій (компаній) у світі та, перш за все, з оцінкою існуючих загроз, своєчасним їх виявленням і виробленням рекомендацій для їх запобігання. постійно вчить студентів тому, що потрібно і так, як потрібно – теоретично і практично. Набуті знання включаються в зміст навчальних дисциплін і доводяться до студентів на заняттях.

З цією метою вивчаються доступні дані, в тому числі і від компаній Microsoft і Cisco, про існуючі та нові види загроз безпеки, які з'явилися у світі, та напрямки захисту від них.

Після того, як стало відомо про масштабну і вельми витончену атаку на клієнтів компанії SolarWinds, було опубліковано безліч новин, технічних подробиць і аналітичних матеріалів про цей випадок. Обсяг інформації величезний, і деякі з неї пропнується для ознайомлення.

Після того, як стало відомо про масштабну і вельми витончену атаку на клієнтів компанії SolarWinds, було опубліковано безліч новин, технічних подробиць і аналітичних матеріалів про цей випадок. Обсяг інформації величезний, і деякі з неї пропнується для ознайомлення.

Хоча про атаку на SolarWinds публіка дізналася тільки 13 грудня, а перше повідомлення про наслідки з'явилося щє 8 грудня, коли провідна компанія з кібербезпеки FireEye повідомила про злом групою урядових хакерів. В рамках цієї атаки зловмисники навіть вкрали інструменти так званої червоної команди - групи фахівців FireEye, які використовують їх для проведення, максимально близьких до реальних, кібератак з метою перевірки (тестування) систем безпеки своїх клієнтів.

Не було також відомо до 13 грудня, як хакери отримали цей доступ до мережі FireEye. FireEye виявилася лише одним з клієнтів SolarWinds, які постраждали в результаті злому.

Не було також відомо до 13 грудня, як хакери отримали цей доступ до мережі FireEye. FireEye виявилася лише одним з клієнтів SolarWinds, які постраждали в результаті злому.

Тільки 13 грудня компанії - Microsoft, FireEye, SolarWinds і уряд США випустили скоординований звіт про те, як SolarWinds була зламана групою урядових хакерів. Зловмисники отримали доступ до системи збирання SolarWinds Orion і додали бекдор в файл SolarWinds.Orion.Core.BusinessLayer.dll. Потім ця DLL була поширена серед клієнтів SolarWinds через платформу автоматичного оновлення. Після завантаження бекдор підключався до віддаленого сервера управління і контролю в піддомені avsvmcloud.com, щоб отримувати «завдання» для виконання на зараженому комп'ютері. Невідомо, які завдання були виконані, але це могло бути що завгодно з цих дій:

У четвер, 17 грудня, Microsoft опублікувала докладний звіт з роз'ясненнями для тих, хто цікавиться технічними аспектами використання бекдора SunBurst.

А в звіті Кіма Зеттера (Kim Zetter), опублікованому того ж дня ввечері, вказується, що зловмисники могли виконати пробний запуск атаки ще в жовтні 2019 року. Дослідники вважають, що після того, як зловмисники почали поширювати бекдор в березні 2020 року, вони збирали дані і виконували шкідливі дії в скомпрометованих мережах, залишаючись непоміченими протягом декількох місяців. У звіті Зеттера йдеться, що FireEye урешті-решт виявила, що мережі компанії були зламані після того, як зловмисники зареєстрували пристрій в системі багатофакторної ідентифікації (MFA) компанії з використанням вкрадених облікових даних. Після того, як система попередила співробітника і групу безпеки про цей невідомий пристрій, FireEye зрозуміла, що вони були зламані.

FireEye наразі відслідковує ініціатора загрози під кодовим ім'ям UNC2452, а вашингтонська компанія з кібербезпеки Volexity зв'язала цю активність зі зловмисниками, які відслідковуються під псевдонімом Dark Halo. Вони координували шкідливі кампанії в період з кінця 2019 року по липень 2020 року і, наприклад, успішно зламали один і той же аналітичний центр в США три рази поспіль.

«Під час першого інциденту Volexity виявила кілька інструментів, бекдор і шкідливі програми, які дозволяли зловмиснику залишатися непоміченим протягом декількох років», - заявили в компанії.

У другій атаці Dark Halo використовували нещодавно виявлену помилку сервера Microsoft Exchange, яка допомогла їм обійти захист багатофакторної аутентифікації Duo (MFA) для несанкціонованого доступу до електронної пошти через службу Outlook Web App (OWA).

Під час третьої атаки, націленої на той же самий аналітичний центр, зловмисник використовував SolarWinds для розгортання бекдора, який використовувався для злому мереж FireEye і декількох урядових агентств США.

Дослідники припускають, що в ході атаки через SolarWinds шкідлива DLL була поширена серед приблизно 18 000 клієнтів. Однак зловмисники були націлені тільки на ті організації, які, на їхню думку, мали велику цінність. Наразі відомий список організацій, які постраждали від атаки:

Microsoft також виявила і повідомила понад 40 своїх клієнтів, які постраждали від цієї атаки, але не розкрила їх імена. Компанія заявила, що 80% жертв були із США, а 44% відносяться до високотехнологічного сектору. З 16 грудня Defender почав поміщати цей DLL в карантин.

Microsoft також виявила і повідомила понад 40 своїх клієнтів, які постраждали від цієї атаки, але не розкрила їх імена. Компанія заявила, що 80% жертв були із США, а 44% відносяться до високотехнологічного сектору. З 16 грудня Defender почав поміщати цей DLL в карантин.

Microsoft також опублікувала список з дев'ятнадцяти виявлених на даний момент шкідливих варіантів DLL. Нарешті, дослідники безпеки випустили інструменти, які дозволяють перевірити, чи була система інфікована, а також скинути пароль.

Розбираючись в результатах досліджень загроз, аналізі загроз і передових ідеях в області інформаційної та кібернетичної безпеки, студенти зможуть оволодіти такими навичками, як:

Довідка

SolarWinds - компанія, яка розробляє програмне забезпечення для підприємств, яке допомагає керувати їх мережами, системами та інфраструктурою інформаційних технологій.

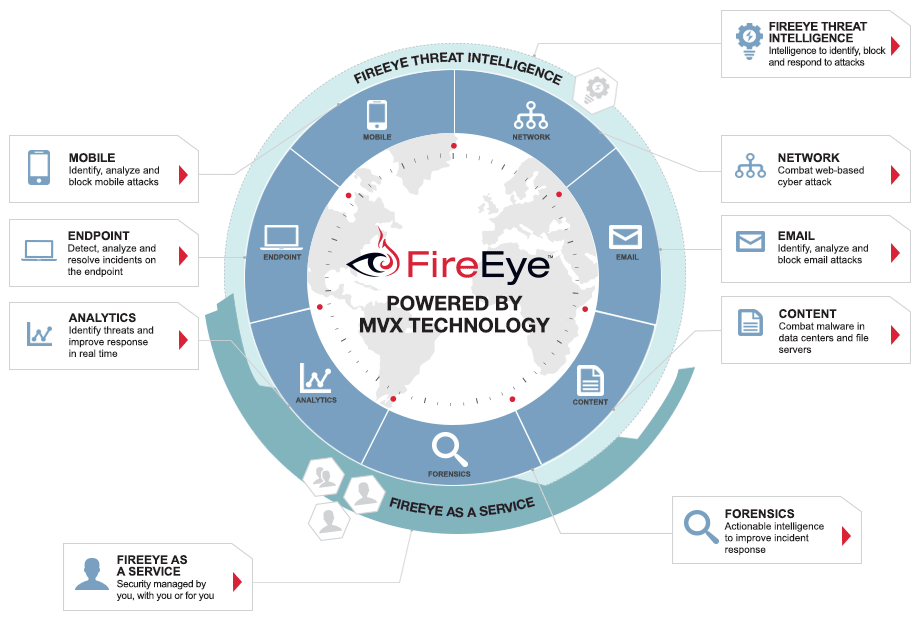

FireEye - компанія, яка була заснована в 2004 році і почала поставляти свої рішення на ринок з 2006 року. Штат компанії налічує більше 1300 клієнтів по всьому світу. Компанія розробляє спеціалізовані платформи безпеки, засновані на базі віртуальних машин, які забезпечують захист великих підприємств і державних установ від кібератак нового покоління. Платформа FireEye забезпечує захист від загроз на різних етапах їх життєвого циклу в режимі реального часу без використання сігнатур. Ядро платформи FireEye це патентований механізм «Multi-Vector Virtual Execution», який забезпечує динамічний аналіз загроз нового покоління в режимі реального часу.

*******